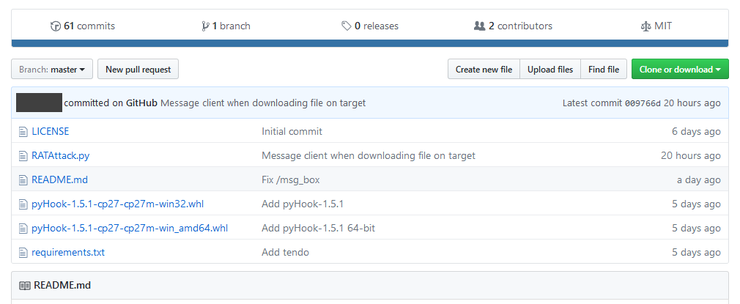

Недавно был создан Remote Access Trojan (RAT), который использует протокол Telegram для кражи пользовательских данных через зараженное устройство. RAT написан в Python и в данный момент находится в свободном доступе для скачивания на порталах обмена кодами (Github).

Создатель RAT, утверждает, что целью создания RAT была исключительно оптимизация и улучшение выполняемой работы для RAT. Автор подчеркивает, что главная проблема с большей частью RAT в том, что они не используют шифрование и запрашивают включение переадресации порта на устройстве жертвы для контроля зараженных хостов. Разработчик предлагает его собственный инструмент, под названием RATAtack, который использует протокол Telegram для поддержки зашифрованного канала жертвы и создателя канала, и не требует переадресации портов, так как протокол Telegram предусматривает простой метод связи с целью без предварительной настройки порта.

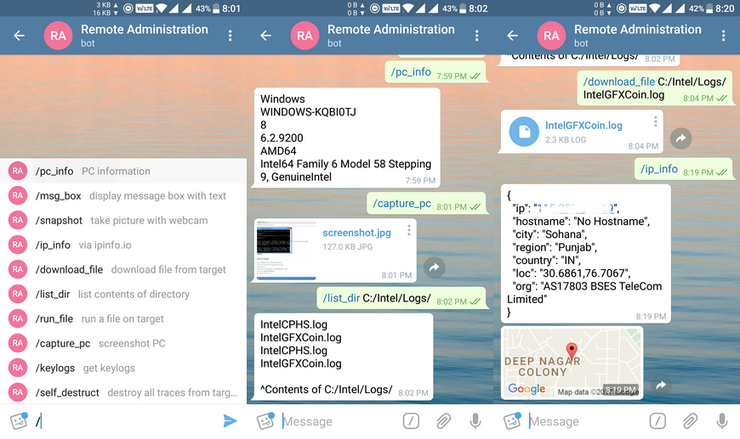

RAT работает через ботов в Telegram

Перед появлением RATatack, пользователь RAT должен создать бота в Telegram, взять маркер этого бота и поместить его в конфигурационный файл RAT. После заражения жертвы RATAttack, все хосты соединяются с каналом бота. Владелец RATAttack может подключиться к тому же каналу и пользоваться простыми инструкциями для управления клиентами RATatack в зараженных хостах. В соответствии с нынешней версией RATAttack, поддерживаются следующие команды:

|

1 2 3 4 5 6 7 8 9 10 |

/pc_info - Получение информации о ПК /msg_box - Выводит окошко с текстом /snapshot - Делает снимок с вебкамеры /ip_info - Выводит IP /download_file - Скачивает файл /list_dir - Список файлов в текущей папке /run_file - Выполняет файл /capture_pc - Скрин рабочего стола /keylogs - Кейлогер /self_destruct - Уничтожает сам себя |

Интерфейс RAT в Telegram

Ниже указаны некоторые функции RATAttack, а также находящиеся в доработке:

- Запуск кейлоггера на ПК цели;

- Получение информации о ПК цели, а именно: версии Windows, процессоре, и т.д.;

- Получение информации об IP адресе цели и её приблизительное расположение на карте;

- Показать окно сообщений с пользовательским текстом в компьютере цели;

- Список всех каталогов в компьютере цели;

- Локальная загрузка любого файла с компьютера цели в фоновом режиме;

- Загрузка локальных файлов на компьютер цели. Отправка изображений, документов pdf, exe, и любого другого файла боту Telegram;

- Скриншоты компьютера цели;

- Выполнение любого файла на компьютере цели.

Функции в разработке:

- Самоуничтожение RAT на компьютере цели;

- Снимки с вебкамеры (если имеется);

- Удаление файлов на компьютере цели

RATAttack написан на Python 2.7, но автор обещал версию для Python 3.X.

Мистический «отказ от ответственности» будет держать плохих ребят подальше

Как и большинство «темных» разработчиков, которые создают RAT с двойным назначением, разработчик назвал свое творение Remote Administration Tool (Инструмент удаленного администрирования). Даже если часть функций, над которыми он в данный момент работает, обычно обнаруживается во вредоносных троянах. Они не являются легальными инструментами удаленного администрирования, такими как Teamviewer и другие.

Разработчик также не забыл исполнить старый номер, и обязательный «отказ от ответственности» в конце описания RATAttack, надеясь избежать последствий, к которым приведут злоумышленники, используя его код, который находится в свободном доступе для слежки за супругами, взлома компаний, или держать диссидентов под наблюдением. Предположительно, этот инструмент должен использоваться только в авторизированных системах. Любое неавторизированное использование данного инструмента без разрешения является нелегальным. Вопрос ПО с двойным назначением, используемым для легальных и преступных целей, недавно обсуждался в новостях.

Точка зрения в поддержку разработчиков RAT выражена в статье под названием «ФБР арестовало хакера, который никого не хакнул», пока журналист Infosec Брайан Кребс выдвинул контраргумент в виде статьи, под названием «Криминал и ПО с двойным назначением — это не так уж и ново». Обе статьи рекомендуются к прочтению, для понимания того, почему не стоит обманывать власти и органы правопорядка в частности, называя свой софт Инструментом удаленного администрирования, который содержит явные функции вредоносного ПО. Автор кода поделился своей разработкой на GitHub, так что, основываясь на печальном опыте, вопрос времени, когда мы увидим его в руках настоящих компаниях вредоносного ПО.

Обновление (April 19, 2017, 03:55 ) : Ritiek Malhotra (@Ritiek) Удалил свой репозиторий на Github. На гитхабе уже успели сделать форки. Пользователь @mvrozanti даже начал расширение функционала.

Являюсь администратором нескольких порталов по обучению языков программирования Python, Golang и Kotlin. В составе небольшой команды единомышленников, мы занимаемся популяризацией языков программирования на русскоязычную аудиторию. Большая часть статей была адаптирована нами на русский язык и распространяется бесплатно.

E-mail: vasile.buldumac@ati.utm.md

Образование

Universitatea Tehnică a Moldovei (utm.md)

- 2014 — 2018 Технический Университет Молдовы, ИТ-Инженер. Тема дипломной работы «Автоматизация покупки и продажи криптовалюты используя технический анализ»

- 2018 — 2020 Технический Университет Молдовы, Магистр, Магистерская диссертация «Идентификация человека в киберпространстве по фотографии лица»